Обзор средств защиты электронной почты

Мы начинаем серию статей, посвященных защите и взлому электронной почты. Всего будет три статьи. В первой статье мы рассмотрим современные алгоритмы, средства и методы защиты электронной почты. Во второй будут рассмотрены методы взлома электронной почты, а в третьей статье мы расскажем вам о новом средстве защиты электронной почты — CyberSafe Mail Encryption, которое в данный момент находится на стадии разработки.

Средства защиты электронной почты

Далее будут рассмотрены различные средства защиты электронной почты и приведены преимущества и недостатки каждого из них.

Начнем с классики жанра. Думаю, все знакомы с PGP — даже если кто ее не использовал, тот знает о ее существовании. Если кто-то знаком с PGP, тогда рекомендуем отличную статью«Введение в шифрование с открытым ключом и PGP». В ней описаны, как основы криптографии с открытым ключом, так и рассказано, что такое PGP.

Лучше остановимся на преимуществах и недостатках PGP, а, если быть предельно точными, программы PGP Desktop от Symantec. Если отбросить все остальные возможности программы PGP Desktop, а остановиться только на защите электронной почты, то преимуществ (на фоне других решений) будет не так уж и много — наличие сервера ключей keyserver.pgp.com, который пользователи могут использовать для обмена ключами. Больше нет необходимости публиковать свои открытые ключи на сайте или передавать их лично каждому адресату.

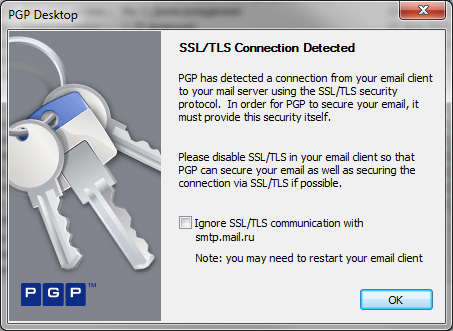

Особенность программы — это ее метод защиты электронной почты, а именно перехват на уровне драйвера трафика почтового клиента. Программа обнаруживает трафик почтового клиента и шифрует отправляемые сообщения и автоматически расшифровывает входящие сообщения. Казалось бы, такой метод защиты очень удобен. Ведь не нужно отдельно настраивать почтовый клиент, да и метод перехвата работает с любым почтовым клиентом. Вам не нужно знать особенности настройки каждого клиента, если вам захочется, например, перейти с Outlook на The Bat!

Настраивать сами клиенты при этом не нужно, но нужно настроить программу PGP Desktop для каждого почтового ящика, который вы используете — нужно задать e-mail, адреса SMTP/POP/IMAP-серверов и т.д. Понятное дело, также нужно настроить и ключи шифрования. Все это не очень просто для начинающего пользователя. Если вы никогда не работали с PGP Desktop, оценить сложность настройки программы можно в следующем видео: http://www.itprotect.ru/support/video/pgp-desktop-email/

Рис. 1. PGP Desktop обнаружила исходящее сообщение

Но ведь отсюда вытекает и главный недостаток программы — уже расшифрованные письма остаются незащищенными на клиенте. То есть, запустив почтовый клиент, который ничем не защищен, можно прочитать переписку. Если злоумышленник перехватит трафик, то прочитать ваши сообщения он не сможет, а вот если он завладеет вашим жестким диском, то все будет открыто, как на ладони. Понятно, что программа поддерживает также и создание виртуальных контейнеров, и шифрование физических дисков. Можно хранить базу сообщений почтового клиента в виртуальном контейнере или на зашифрованном диске, тогда у злоумышленника ничего не получится. Но речь сейчас сугубо о защите электронной почте без всяких вспомогательных средств.

Есть и еще один, не менее существенный недостаток. Если приложение PGP Desktop не было запущено, а потовый клиент уже получил сообщения, то они останутся нерасшифрованными. И повторно их расшифровать… непонятно как… Конечно, в Symantec не могли этого не предусмотреть и разработали специальный плагин для почтового клиента Outlook, который называется Outlook Addin. Вот только есть два момента: о «глюках» данного плагина не говорил разве что ленивый и что делать тем пользователям, у которых вместо Outlook, скажем, Thunderbird?

S/MIME

S/MIME (Secure/Multipurpose Internet Mail Extensions) — это стандарт для шифрования и подписи в электронной почте с помощью открытого ключа. Принцип защиты электронной почты следующий. Пользователь генерирует ключевую пару (открытый/закрытый ключ), настраивает свой почтовый клиент и предоставляет открытый ключ всем желающим. Они шифруют его открытым ключом письма, которые можно расшифровать только закрытым ключом. Другими словами, посредством S/MIME можно реализовать классическую схему ассиметричного шифрования со всеми ее преимуществами и недостатками.

К преимуществам данного метода можно отнести следующие:

- S/MIME поддерживает большинство почтовых клиентов, в том числе и мобильные клиенты (например, MailDroid).

- Сообщения в почтовом клиенте зашифрованы, пока вы их не расшифруете. Для расшифровки нужно ввести пароль, который указывается при создании ключевой пары.

- Нет проблем с расшифровкой сообщений, как при использовании PGP Desktop. Поскольку расшифровка происходит средствами почтового клиента, а не сторонней программы, то расшифровать письмо можно в любой удобный момент.

Конечно, есть и недостатки:

- Главная проблема S/MIME — какой программой сгенерировать сертификат?

- Каждому адресату нужно предоставить свой открытый ключ. Конечно, это можно немного сгладить при использовании сервера ключей, об этом мы поговорим чуть позже.

- Сложность настройки. S/MIME требует отдельной настройки для каждого почтового клиента. Например, если у вас в офисе используется Outlook, дома The Bat!, а на мобильном телефоне — MailDroid, то вы должны знать, как настроить все эти клиенты. А это требует квалификации пользователя выше средней.

- Сложности при смене ключа, особенно, если пользователи плохо понимают, что они делают.

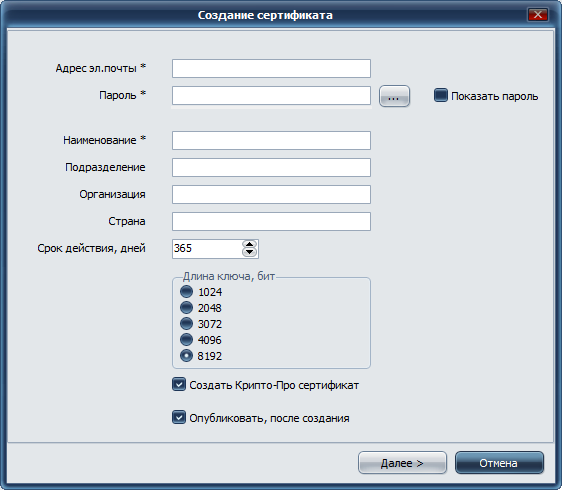

Впрочем, не все недостатки являются такими уж и недостатками. Если использовать специальные программы для создания и управления сертификатами пользователя, например, CyberSafe Top Secret, то первые два недостатка неактуальны — вы сможете создать и опубликовать свой ключ на сервере ключей. Также программа позволяет выполнять поиск ключей, опубликованных другими пользователями.

Рис. 2. Создание сертификата программой CyberSafe Top Secret

По сути, единственный ощутимый недостаток S/MIME — это необходимость настройки каждого почтового клиента вручную. На предприятии можно настроить адресную книгу Outlook и все будет гораздо проще (при условии, что используется Outlook). Если же вы — конечный пользователь и используете шифрование для личных целей, вам придется настраивать сертификаты в каждом почтовом клиенте, который вы используете. В другой нашей статье было показано, как настроить шифрование в Outlook.

Безопасные почтовые сервисы. HushMail

Ранее считалось, что достаточно «завести» почтовый ящик на защищенном почтовом сервисе вроде GMail.com и таких мер безопасности будет вполне достаточно для сохранности электронной почты. Однако в 2013 году Google заявило, что больше не гарантирует безопасность данных. Такое заявление повергло многих пользователей этого сервиса в шок и заставило искать либо средства шифрования, либо сразу защищенные сервисы. Преимущество последних очевидно — ничего не нужно настраивать. Просто заводите себе «безопасный» почтовый ящик и используете его как обычно.

Один из таких сервисов — HushMail. На их сайте все очень красиво расписано, если не верите нам, можете убедиться в этом самостоятельно:

Даже приведена матрица угроз, позволяющая определить, от чего может защитить HushMail, а от чего — нет. На сайте сказано, что сервис поможет от перехвата вашего Интернет-соединения, от утечки данных, от неавторизированного анализа контента, а также от правительственных программ наблюдения. Особенно хочется остановиться на последней возможности. Однако всем известно, что ранее компания HushMail передала полиции расшифрованные сообщения некоторых своих пользователей — при судебном разбирательстве дела о контрабанде наркотиков. Суть даже не в факте передачи данных (понятное дело, никому не хочется укрывать преступников), а в факте расшифровки данных.

Рис. 3. Матрица угроз HushMail

Когда-то HushMail был знаменит тем, что он был единственным криптографическим сервисом, где все криптографические операции выполнялись на клиентской стороне в специальном Java-апплете. В этом же апплете генерировались ключевые пары, а на сервере хранились лишь зашифрованные пользователями сообщения, что исключало доступ к закрытым ключам пользователя. Данный апплет даже проверялся на наличие закладок. Их не обнаружили. Но факт передачи расшифрованных сообщений был и с этим не поспоришь.

Далее HushMail превратился в обычную почтовую службу с поддержкой SSL, хотя и с поддержкой OpenPGP, однако, все криптографические операции при этом выполняются на сервере. Именно поэтому мы не рекомендуем использовать подобные сервисы — никогда не знаешь, что происходит «на той стороне».

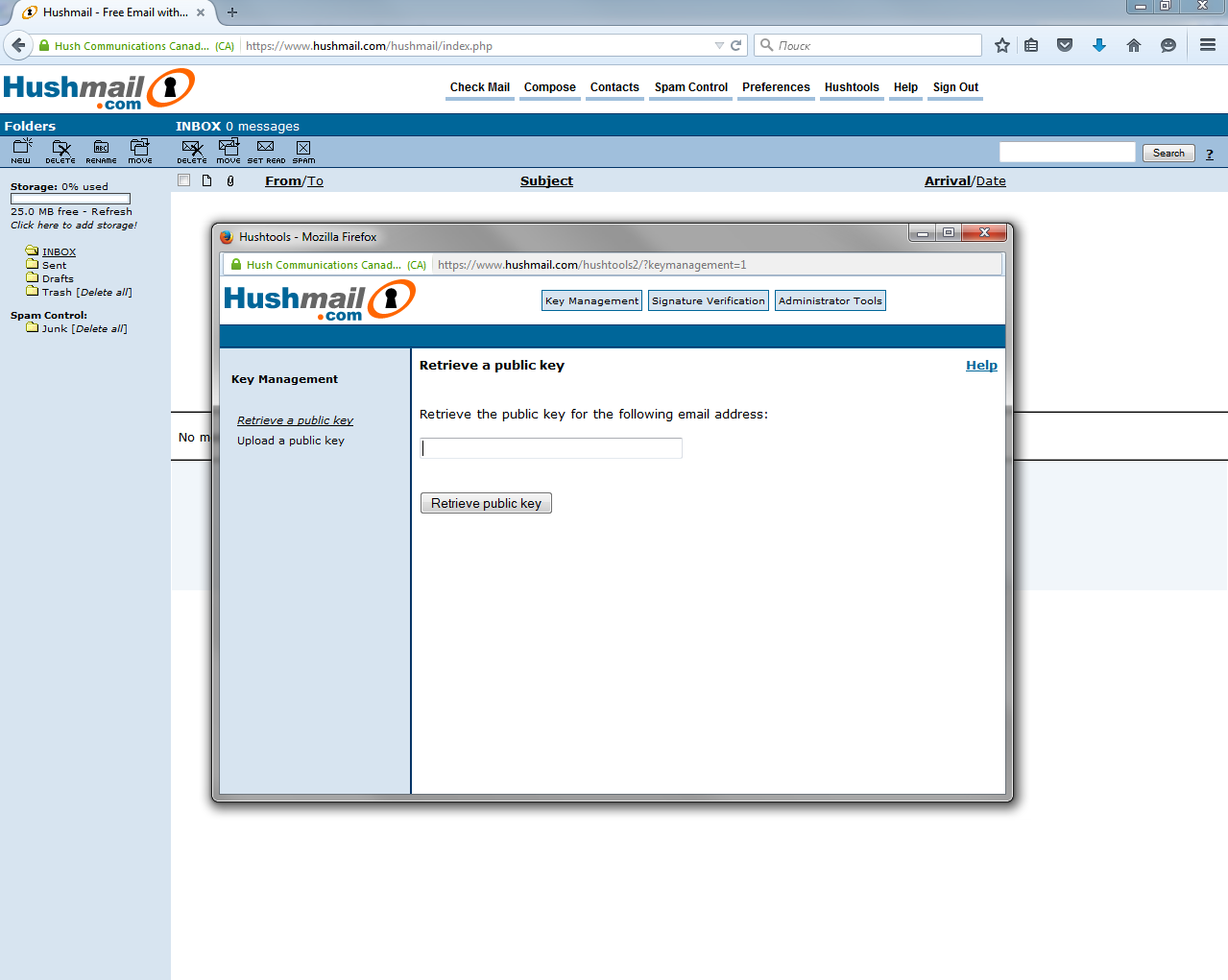

К слову, у HushMail два варианта интерфейса — новый и «оригинальный» (исходный). Последний изображен на рис. 4. Именно в этой версии интерфейса есть пункт меню Hushtools, вызывающий одноименное окно, предоставляющее средство управления ключами. В «новой» версии интерфейса вообще непонятно, как управлять ключами и шифрованием. В ней HushMail похож на обычную почтовую службу вроде Gmail.com.

Рис. 4. Исходный интерфейс HushMail

Плагин браузера PGP Mail

Позволяет использовать асимметричное шифрование (то есть шифрование с открытым/закрытым ключами) на стороне клиента. О возможностях данного плагина можно прочитать на официальном сайте. Нужно упомянуть лишь четыре его особенности:

- Поддерживаемые браузеры: Firefox, Chrome, Opera, Safari

- Рекомендуется использовать Firefox, поскольку функции шифрования в Firefox работают быстрее, чем в Chrome или Opera.

- Рекомендуется использовать TOR

- Шифрование осуществляется на стороне клиента

То, что шифрование производится на стороне клиента — это единственное преимущество данного плагина. А вот рекомендация использования TOR может усложнить знакомство с этим плагином для неопытных пользователей. А ведь для таких пользователей данный плагин и создается, поскольку все более опытные используют PGP или S/MIME.

Да и зависимость от браузера — то же не есть хорошо. А что, если пользователь использует Edge? А ведь этот браузер, не смотря на популярность Chrome и Firefox, довольно популярен только потому, что он «придворный» браузер Microsoft.

Плагин браузера SecureGmail

В отличие от PGP Mail, предлагает плагин SecureGmail симметричное шифрование, то есть каждое секретное сообщение шифруется паролем, который должен знать и отправитель, и получатель. Такая система шифрования может использоваться при полном доверии между всеми ее участниками. К тому же при росте количества участников придется увеличивать и количество ключей. Например, вы переписываетесь с Ивановым, Петровым и Сидировым. Можно, конечно, шифровать все сообщения одним паролем, который будут знать все три адресата. Но это не есть правильно. Правильнее создать отдельные ключи (пароли) для каждого из адресатов. Когда их трое, особых проблем это не составит. Но когда вам нужно обмениваться электронной почтой с сотнями адресатов, как запомнить все ключи? Следовательно, такая система шифрования удобна при обмене электронной почтой с небольшой группой адресатов.

Плагин SecureGmail работает в паре с браузером Chrome, остальные браузеры он не поддерживает.

Рис. 5. Плагин SecureGmail

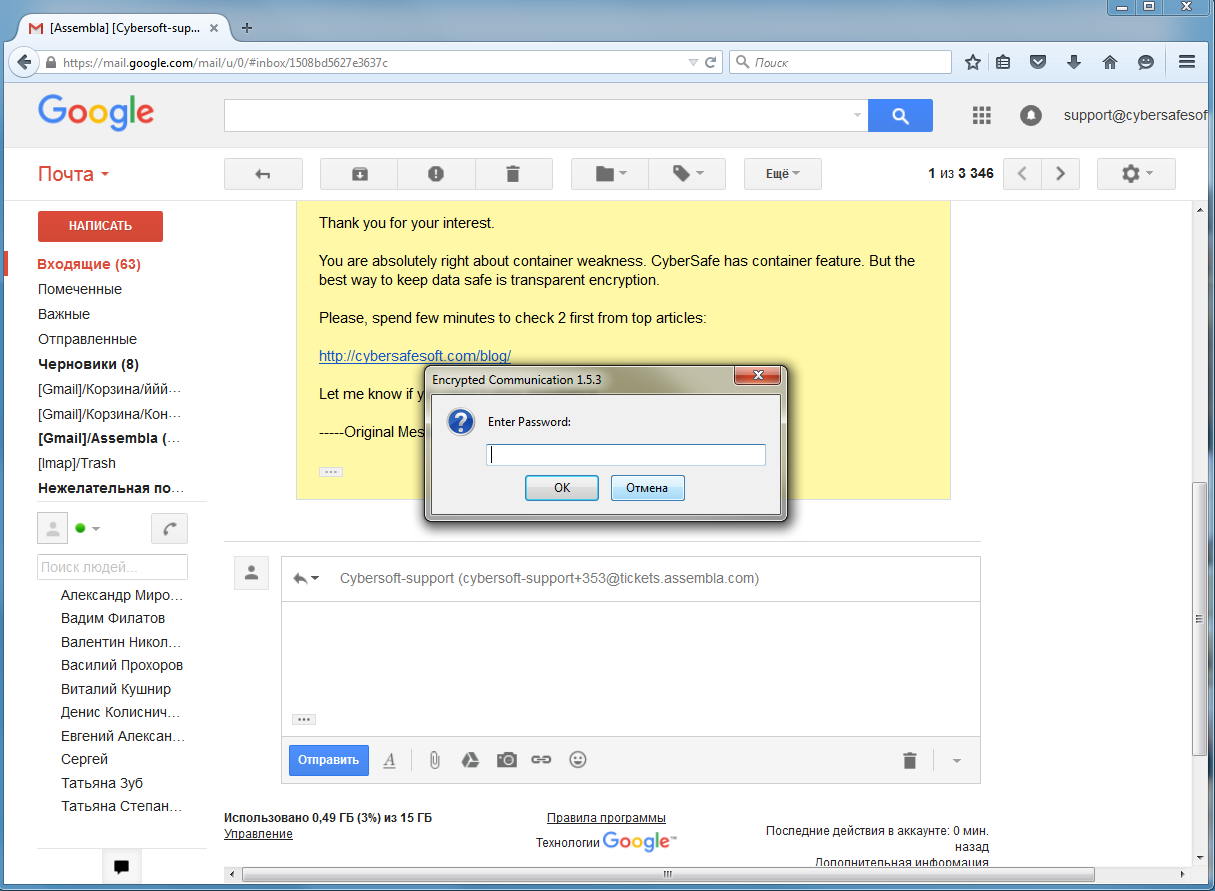

Плагин браузера Encrypted Communication

Плагин Encrypted Communication по своему функционалу похож на SecureGmail, однако работает только в браузере Firefox, остальные браузеры не поддерживаются.

О недостатках симметричной системы шифрования мы уже говорили, поэтому не будем повторяться. Если вы переписываетесь секретной информацией с одним-двумя пользователями, такие плагины еще оправдывают свое существование. В противном случае лучше использовать ассиметричную систему.

Рис. 6. Плагин Encrypted Communication

Преимущество подобных плагинов — простота использования. Не нужно разбираться ассиметричным шифрованием (ведь концепция открытого/закрытого ключа может показаться сложной новичкам), не нужно морочить голову с ключами, их резервным копированием. Просто нужно помнить пароль и желательно сообщить его своим друзьям так, чтобы злоумышленник не мог перехватить его.

Плагин почтового клиента Enigmail

Аналогично браузерам, для почтовых клиентов также существуют плагины шифрования. Один из них — Enigmail. Представляет собой OpenPGP-плагин для Thunderbird и Postbox.

Особых преимуществ у этого решения нет, поскольку все равно приходится устанавливать и настраивать дополнительное программное обеспечение — программу GnuPG. Когда все настроено, можно сказать, что плагин удобен в использовании.

Недостаток — все равно нужно вникать в асимметричную систему шифрования и разбираться, что есть открытый и закрытый ключ и для чего используется каждый из них. Впрочем, это недостаток всех способов, использующих асимметричную криптографию. Здесь или безопасность и знание или же незнание и симметричная криптография.

Угрозы и средства защиты

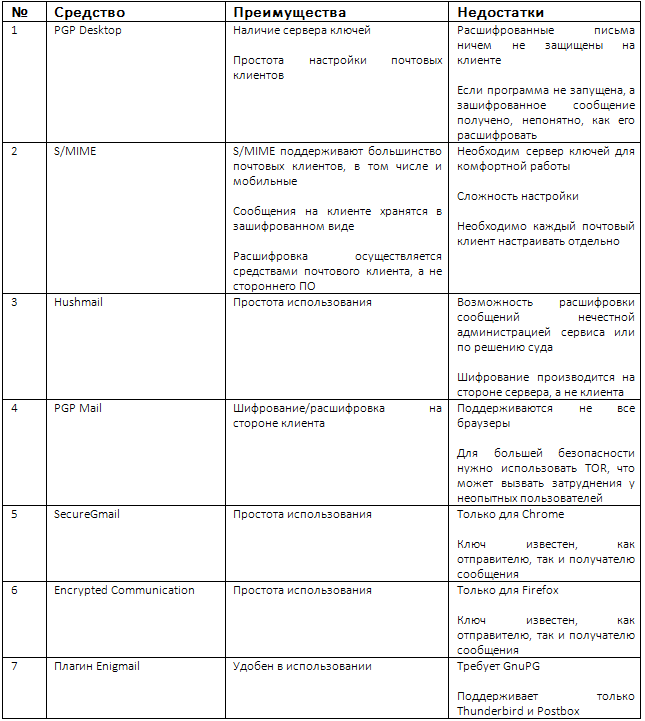

Далее мы рассмотрим матрицу угроз (табл. 2), но сначала предлагаем вам ознакомиться с общей таблицей преимуществ и недостатков каждого средства защиты электронной почты.

Таблица 1. Сравнительная таблица средств защиты почты

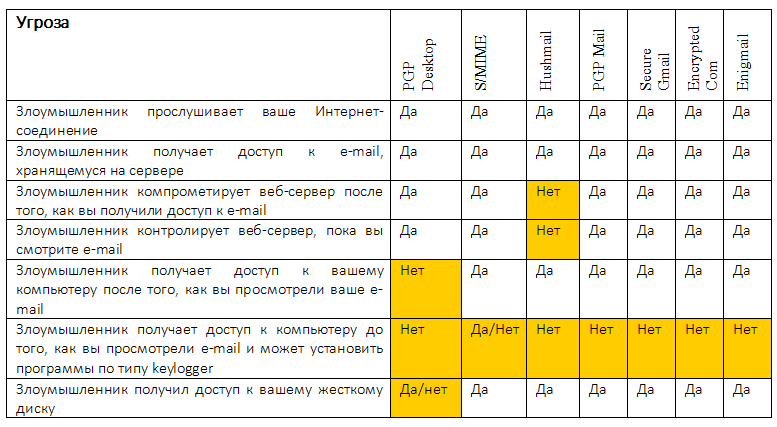

При построении таблицы 2 мы взяли за основу матрицу угроз проекта HushMail, дополнили ее и можем использовать для сравнения описанных в таблице средств защиты электронной почты. Номер средства в этой таблице соответствует номеру средства в таблице 1. Значение «Да» означает, что вы защищены от угрозы. Значение «Да/Нет» означает, что есть какие-либо ограничения, о которых мы расскажем.

Таблица 2. Сравнение средств защиты электронной почты в разрезе матрицы угроз

Прокомментируем данную таблицу на примере средств защиты PGP Desktop и Huhsmail (колонки 1 и 3).

Поскольку шифрование осуществляется на стороне клиента, то программа PGP Desktop защищает вашу переписку от прослушивания Интернет-соединения. Что же касается HushMail, приходится полагаться только на SSL. Но такую защиту предлагает и gmail и если вас в первую очередь интересует именно защита от «прослушки» Интернет-соединения, то можно вообще не использовать какие-либо средства защиты. Однако на сайте HushMail указано, что сервис защищает от прослушки, поэтому в таблице указано «Да».

Что будет, если злоумышленник узнает ваш пароль от почтового ящика? Поскольку на сервере письма хранятся в зашифрованном виде, то ничего страшного не произойдет — максимум, что он сможет прочитать — это спам (куда же без него) и прочую неважную корреспонденцию, которую вы никак не шифровали.

А что будет, если злоумышленник компрометирует или контролирует сам веб-сервер? PGP Desktop, как и любое средство, где шифрование происходит на стороне клиента, защитит вас от этой неприятности. Ведь данные с пользовательского компьютера уже пересылаются в зашифрованном виде. Чего не скажешь о HushMail. Да, от прослушки спасает протокол SSL, а «внутри него» данные передаются в открытом виде, пока не происходит шифрование на самом сервере. Поэтому веб-сервер обладает полным доступом к данным. Это и есть ответ на вопрос, как администрация HushMail смогла предоставить доступ к переписке при судебном разбирательстве.

При использовании PGP Desktop после расшифровки сообщения хранятся в незашифрованном виде. Поэтому если кто-то получит доступ к вашему компьютеру после прочтения ваши письма или же завладеет вашим жестким диском, то PGP Desktop вам мало чем поможет. Конечно, если PGP Desktop не была запущена на момент поступления сообщения, следовательно, его не было кому расшифровать, тогда может информация все еще останется в тайне. Поэтому напротив PGP Desktop в таблице 2 стоит значение Да/Нет для последней угрозы. Что же касается HushMail, то вам не нужно беспокоиться об этих угрозах — ведь сообщения находится на сервере в зашифрованном виде.

Зато оба средства защиты уязвимы при использовании keylogger. Если злоумышленник перехватит ваши пароли (в частности, от сертификатов), то вам уже ничто не поможет. Разве что переход на токены вместо ввода паролей.

Все остальные средства защиты используют шифрование на стороне клиента, поэтому им не страшен ни перехват, ни доступ к вашему почтовому ящику — сообщения будут зашифрованы. Единственно, что предоставляет угрозу для этих средств защиты — это перехват ввода с клавиатуры. Злоумышленник может получить доступ не только к вашим паролям, но и к обычному тексту, который вы вводите в теле сообщения перед тем, как оно будет зашифровано. Кстати, нужно сделать важное замечание относительно S/MIME, а именно почему при правильном использовании S/MIME может не помочь даже «кейлоггер». Если ключ добавлен в хранилище, как не экспортируемый (что, кстати и делает CyberSafe Top Secret), то у злоумышленника ничего не выйдет. Именно поэтому на данный момент S/MIME можно считать самым надежным способом защиты электронной почты.

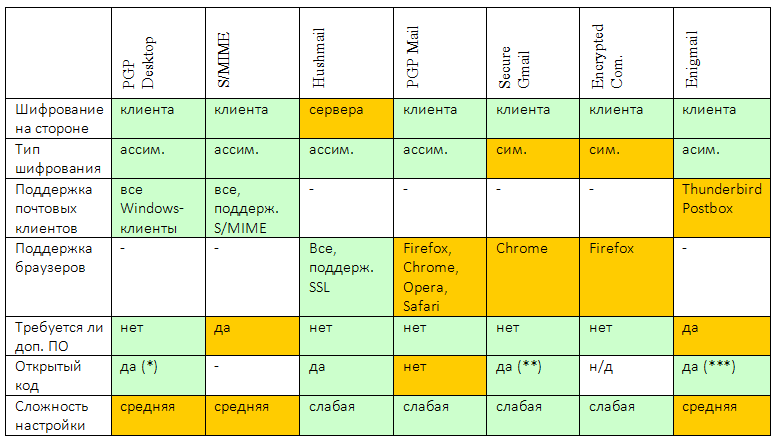

Общая информация о средствах защиты электронной почты приводится в таблице 3.

Таблица 3. Сводка по средствам защиты электронной почты

Выводы

Самый простой способ защиты электронной почты — это использование симметричного шифрования. Для его реализации можно использовать плагины браузера SecureGmail и Encrypted Communication или вообще обойтись без них, а использовать программы, позволяющие создавать архивы, защищенные паролем (например, WinRAR, 7-Zip). Расчет прост: вы защищаете архивом файл, помещаете в него сообщение с возможными вложениями и отправляете другому человеку. Он, зная пароль, открывает архив. Самый простой в реализации, но не очень простой в использовании способ. Создавать архив для каждого нового сообщения — довольно рутинно. Плагины SecureGmail и Encrypted Communication делают симметричное шифрование более удобным, но безопаснее оно от этого не становится.

Более надежная система асимметричного шифрования. Она реализована множеством самых разных способов. Можно использовать стандарт S/MIME (что позволяет использовать асимметричную криптографию даже на мобильных устройствах), можно использовать PGP и производные продукты (OpenPGP, PGP Mail, GnuPG).

В идеале мы как раз и рекомендуем использовать стандарт S/MIME как наиболее надежный и универсальный.

Надежность его заключается в том, что в самом почтовом клиенте сообщения хранятся в зашифрованном виде и расшифровываются только по мере обращения к ним (то есть если кто-то завладеет вашим жестким диском, он не сможет расшифровать ваши сообщения). При расшифровке запрашивается пароль, который знаете только вы (в отличие от симметричного шифрования, где пароль знают, как минимум двое).

Универсальность заключается в том, что один раз создав свой сертификат, вы можете использовать его в любых почтовых клиентах (разумеется, с поддержкой S/MIME), а также в любых операционных системах, в которых работают эти почтовые клиенты. Например, вы можете сгенерировать сертификат Windows-программой, установить его в Outlook и в мобильном почтовом клиенте MailDroid. Никаких ограничений на использование сертификатов нет. Главное при использовании S/MIME выбрать удобную программу для создания самих сертификатов. Желательно, чтобы она позволяла публиковать сертификаты на сервере ключей и управлять ними.

Обзор средств Seventh Generation

Мы обещали вам, что будем в нашем блоге ближе знакомить вас с новыми брендами, появляющимся на 4fresh.

Seventh Generation — это бытовая НЕхимия из США, которая заинтересовала нас, в первую очередь, наличием экосертификатов, гипоаллергенными формулами и философией. Марка существует уже почти 30 лет и успела хорошо зарекомендовать себя за рубежом. Поэтому мы рады представлять ее в России!

В чем плюсы?

- Подробный полный состав каждого средства

Марка расшифровывает все ингредиенты, их натуральное происхождение, в том числе, если использованы отдушки на основе эфирных масел.

Наличие cертификата USDA

Это означает, что все средства созданы на основе безопасных компонентов без критичных составляющих.

Высококонцентрированные форматы

А если точнее, это 2-х и 4-х кратная концентрация формул. То есть, все средства расходуются в разы экономичнее, чем привычная бытовая химия.

Гипоаллергенность

Можно не бояться никакого раздражения и гиперреакции. Средства подходят для детей, обладателей чувствительной кожи и для астматиков, так как не содержат летучих соединений.

Безопасность для окружающей среды

Важно отметить и то, что средства марки состоят из биоразлагаемых ингредиентов, не содержат фосфаты и оптические отбеливатели. Более того, упаковка средств сделана из специально переработанных волокон, так что все бутылочки без труда можно сдать в переработку.

Экоответственность

А еще Seventh Generation сертифицирована как B корпорация, т.е. компания является одной из лучших по условиям труда для сотрудников, а также не вредит окружающей среде.

Простая арифметика

А теперь пришло время поговорить об эффективности! При выборе любого экологичного средства для дома нужно смотреть, в первую очередь, не на цену, а на его расход. Все потому, что вас может напугать высокая стоимость за, казалось бы, один и тот же объем, но если вы посчитаете цену одного использования с учетом расхода, то очень сильно удивитесь!

1,5 литра средства аж на 66 стирок! Это значит, что средняя цена 1 стирки — 37 рублей, что вполне ОК для экопродукта и сравнимо по стоимости с масс-маркетом средней ценовой категории.

Гель не имеет аромата, с ежедневной стиркой справляется без проблем, полностью выполаскивается.

Здесь концентрация 2-х кратная, поэтому стоит дешевле и рассчитан на 33 стирки. Что тоже отлично для такого небольшого объема! Цена 1 стирки — 41 рубль.

Этот гель для тех, кто предпочитает легкий аромат на свежевыстиранном белье. Запах ненавязчивый. Если пятно сложное, то можно налить немного средства на белье, аккуратно потереть и немного замочить перед стиркой. Тогда никаких проблем!

Продолжаем удивляться — 1 литр средства на 42 стирки! Считаем — всего 18,5 рублей за 1 стирку. Расход на стандартную загрузку в стиральной машинке всего лишь 22 мл! Сказка

Средство смягчает белье, не оставляя никаких запахов! Рекомендуем для полотенец, постельного белья и детской одежды.

Этот густой гель без аромата тоже имеет весьма экономный расход. Он достаточно хорошо пенится, все отмывает и при этом совершенно не сушит кожу рук.

Пакеты-капсулы, которые полностью растворяются водой. Отмывают посуду без разводов, не никакого оставляя аромата. В упаковке всего 20 капсул.

Помимо средств для дома Seventh Generation также представляет деликатное жидкое мыло для рук с удобными дозаторами.

Мыло не имеет аромата, создано на основе мягких ПАВ, абсолютно не вызывает сухости и раздражения кожи, подходит для детей. Одного нажатия вполне хватает на применение!

https://m.habr.com/ru/company/cybersafe/blog/269513/

https://4fresh.ru/blog/overview-of-the-seventh-generation